Imagine digitar o endereço do site do seu banco — mas, sem perceber, ser redirecionado para uma cópia idêntica, criada apenas para roubar seus dados.

Isso é o que acontece em um ataque de DNS spoofing.

De acordo com relatórios de cibersegurança, os ataques de DNS spoofing aumentaram mais de 60% em 2024, afetando tanto usuários individuais quanto empresas. E o problema já não é exclusivo de computadores — o DNS spoofing em Android também está crescendo rapidamente.

Se você está se perguntando:

- “O que é spoofing de DNS?”

- “Como funciona o envenenamento de DNS?”

- “Posso corrigir ou prevenir isso?”

…então este guia foi feito para você.

O que é um ataque DNS Spoofing?

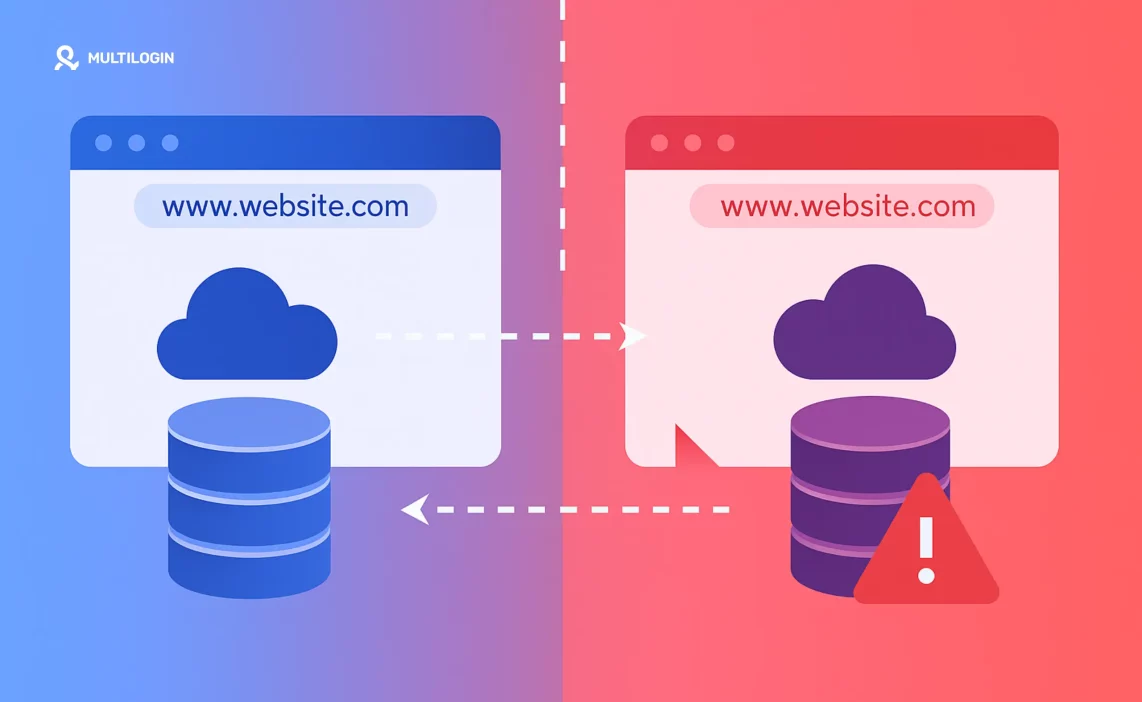

O DNS spoofing (ou DNS cache poisoning) é um ataque em que um invasor altera ou falsifica registros DNS para redirecionar usuários a sites falsos — mesmo que eles digitem o endereço correto.

Entendendo o DNS rapidamente

O DNS (Domain Name System) funciona como uma agenda telefônica da internet: ele traduz nomes de domínio (como banco.com) em endereços IP que os computadores entendem.

No DNS spoofing, o hacker insere registros falsos nessa base. Assim, quando o usuário tenta acessar o site real, acaba sendo enviado a um servidor falso.

O resultado? Você acha que está entrando no site legítimo, mas seus dados estão indo direto para o cibercriminoso.

Tipos e alvos comuns de ataques de spoofing

Em cibersegurança, o DNS spoofing é um tipo de ataque do tipo “homem no meio” (MITM). Ela explora a confiança entre usuários e servidores DNS — e é frequentemente usada em:

- Campanhas de phishing

- Distribuição de malware

- Coleta de credenciais

- Instalação de spyware

Como o DNS funciona de forma “invisível” para o usuário, a maioria das vítimas só percebe o ataque depois que já foi comprometida.

O que é DNS spoofing em dispositivos Android?

No Android, o DNS spoofing pode acontecer de duas formas principais:

- Redes Wi-Fi públicas manipuladas: Hackers configuram pontos de acesso falsos com DNS adulterado, redirecionando seu tráfego para sites maliciosos.

- Aplicativos infectados: Apps maliciosos podem alterar as configurações DNS do dispositivo ou injetar cache corrompido na pilha de rede.

Sinais de alerta:

Redirecionamentos estranhos para sites falsos;

Avisos de certificado SSL em sites confiáveis;

Pop-ups e comportamentos anormais em páginas seguras;

Lentidão ou falhas constantes ao carregar sites.

DNS Spoofing x DNS Poisoning: qual é a diferença?

Os termos DNS spoofing e DNS poisoning são frequentemente usados como sinônimos, mas têm significados distintos:

Termo | Significado |

DNS spoofing | O ato de falsificar respostas DNS para enganar o usuário. |

DNS poisoning | O ato de falsificar respostas DNS para enganar o usuário. |

Em resumo:

- Spoofing é o ataque.

- Poisoning é a consequência.

O ataque de envenenamento de DNS também é chamado de…

- Envenenamento de cache DNS

- Spoofing de DNS

- Sequestro de domínio

- Ataque DNS do tipo “homem no meio”

Nomes diferentes, mesmo resultado — você é enganado e passa a confiar em um site falso.

Como prevenir ataques de DNS spoofing

Proteger-se contra esse tipo de ataque requer camadas de segurança. Aqui estão as principais medidas:

1. Use DNSSEC (DNS Security Extensions)

O DNSSEC adiciona assinaturas digitais às respostas DNS, impedindo falsificações. É uma das defesas mais eficazes contra DNS spoofing.

2. Evite Wi-Fi público ou use navegadores seguros

Redes abertas são um dos principais vetores de ataque.

Use um navegador com proxy seguro ou um navegador antidetect, como o Multilogin, que isola perfis de navegação e impede respostas DNS adulteradas.

3. Atualize e audite seus registros DNS

Se você administra domínios, revise suas configurações periodicamente e habilite notificações automáticas de alteração.

4. Use resolvedores DNS seguros

Opte por provedores confiáveis, como Google DNS (8.8.8.8) ou Cloudflare DNS (1.1.1.1), que oferecem proteção adicional contra falsificações.

5. Instale ferramentas de segurança

Firewalls, antivírus corporativos e sistemas de monitoramento DNS ajudam a detectar respostas forjadas em tempo real.

Como corrigir DNS poisoning

Se você suspeita que seu DNS foi comprometido, siga estes passos:

Para usuários individuais:

- Limpe o cache DNS:

- Windows: ipconfig /flushdns

- macOS: sudo dscacheutil -flushcache; sudo killall -HUP mDNSResponder

- Android: Switch to Airplane Mode, then back.

- Ative DNS seguro: configure DNS over HTTPS (DoH) ou DNS over TLS (DoT).

- Use um perfil limpo: com ferramentas como Multilogin, você pode abrir um navegador totalmente isolado, sem herdar configurações DNS envenenadas.

Para administradores e empresas:

- Verifique registros DNS no painel do registrador

- Ative DNSSEC

- Reduza o TTL (time-to-live) dos registros para evitar contaminação prolongada.

Como detectar DNS spoofing

A detecção precoce é essencial. Alguns sinais e ferramentas que ajudam:

Ferramentas de monitoramento DNS (DNSviz, Splunk).

Alertas de certificados inválidos (SSL/TLS).

Comparação de logs DNS.

Relatos de usuários sendo redirecionados a sites incorretos.

Soluções mais avançadas usam IA para detectar padrões anormais de DNS em tempo real.

Dica extra: Combine segurança DNS com navegadores antidetect

Ataques de spoofing não acontecem apenas no DNS. Hoje, muitas plataformas rastreiam usuários via fingerprints do navegador.

Por isso, o ideal é combinar proteção DNS com navegadores antidetect, como o Multilogin, que altera fingerprints, metadados de sessão e configurações DNS, criando ambientes isolados e invulneráveis a rastreamento.

Isso é essencial para quem trabalha com:

Verificação de anúncios (ad verification)

Gestão de múltiplas contas

E-commerce global

Testes de segurança e anonimato

Deseja uma navegação mais segura, com proteção contra a identificação digital por DNS?

Experimente o Multilogin agora por €1,99.

Perguntas Frequentes

É quando hackers falsificam uma resposta de DNS para redirecioná-lo para uma versão falsa de um site — mesmo que você tenha digitado o endereço correto.

Sim — o DNS spoofing está ficando cada vez mais sofisticado, especialmente com ataques direcionados a dispositivos móveis e IoT.

Os sinais incluem redirecionamentos para sites incorretos, erros de certificado ou interfaces no estilo phishing que imitam marcas reais.

Sim — quando usado com proxies seguros e perfis de navegador isolados, reduz o risco de ataques relacionados ao DNS.

Conclusão: Os ataques DNS estão evoluindo — e sua proteção também deve evoluir

A falsificação de DNS não é apenas uma peculiaridade técnica — é uma ameaça real e crescente que pode comprometer seus dados, sua empresa ou suas contas em segundos.

A solução? Proteja seu caminho de DNS e fortaleça o ambiente do seu navegador com ferramentas como o Multilogin.